相互 TLS 簡稱 mTLS,是一種相互身份驗證的方法。mTLS 通過驗證他們都擁有正確的私人密鑰來確保網絡連接兩端的各方都是他們聲稱的身份。他們各自的 TLS 證書中的信息提供了額外的驗證。

mTLS 通常被用于零信任安全框架*,以驗證組織內的用戶、設備和服務器。它也可以幫助保持 API 的安全。

*零信任意味著默認情況下不信任任何用戶、設備或網絡流量,這種方法有助于消除許多安全漏洞。

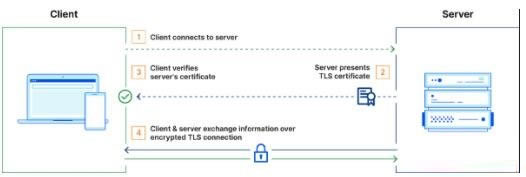

通常在 TLS 中,服務器有一個 TLS 證書和一個公鑰/私鑰對,而客戶端沒有。典型的 TLS 流程是這樣運作的:

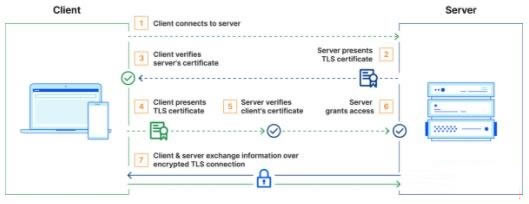

然而,在 mTLS 中,客戶端和服務器都有一個證書,并且雙方都使用它們的公鑰/私鑰對進行身份驗證。與常規 TLS 相比,mTLS 中有一些額外步驟來驗證雙方(額外的步驟加粗顯示)。

實施 mTLS 的組織充當其自己的證書頒發機構。這與標準 TLS 相反,標準 TLS 的證書頒發機構是一個外部組織,負責檢查證書所有者是否合法擁有關聯域。

mTLS 需要“根”TLS 證書;這使組織能夠成為他們自己的證書頒發機構。授權客戶端和服務器使用的證書必須與此根證書相對應。根證書是自簽名的,這意味著組織自己創建它。(這種方法不適用于公共互聯網上的單向 TLS,因為必須由外部證書頒發機構頒發這些證書。)

mTLS 有助于確保客戶端和服務器之間的流量是安全和可信的。這為登錄到組織網絡或應用程序的用戶提供了一個額外的安全層。它還可以驗證與不遵循登錄過程的客戶端設備的連接,如物聯網 (IoT) 設備。

mTLS 可以防止各種類型的攻擊,包括:

對于日常用途,單向身份驗證提供了足夠的保護。公共互聯網上 TLS 的目標是:1) 確保人們不會訪問欺騙性網站,2) 確保私有數據在通過包含互聯網的各種網絡時安全且加密,以及 3) 確保數據在傳輸過程中沒有改變。客戶端僅驗證服務器身份的單向 TLS 足以實現這些目標。

此外,將 TLS 證書分發到所有最終用戶設備將非常困難。生成、管理和驗證為此所需的數十億證書幾乎是不可能的任務。

但在較小的規模上,mTLS 對單個組織非常有用且非常實用,尤其是當這些組織采用零信任方法來確保網絡安全時。由于零信任方法默認不信任任何用戶、設備或請求,因此組織必須能夠在每次嘗試訪問網絡中的任何時間對每個用戶、設備和請求進行身份驗證。mTLS 通過驗證用戶和驗證設備來幫助實現這一點。

傳輸層安全 (TLS) 是互聯網上廣泛使用的一種加密協議。TLS 的前身是 SSL,在客戶端-服務器連接中對服務器進行身份驗證,并對客戶和服務器之間的通信進行加密,以便外部各方無法窺視通信。

關于 TLS 的運作原理,需要了解三件重要的事情:

TLS 證書是一個數據文件,其中包含用于驗證服務器或設備身份的重要信息,包括公鑰、證書頒發者聲明(TLS 證書由證書頒發機構頒發)以及證書的到期日期。

TLS 握手是驗證 TLS 證書和服務器擁有私鑰的過程。TLS 握手還會確定握手結束后如何進行加密。

TLS 使用一種叫做公鑰加密的技術運作,它依賴于一對密鑰,即公鑰和私鑰。任何用公鑰加密的內容都只能用私鑰解密。

因此,一個服務器如果解密了用公鑰加密的信息,就證明它擁有私鑰。任何人都可以通過查看域或服務器的 TLS 證書來查看公鑰。

相關閱讀推薦

最新資訊

最新游戲

Swordigo劍客少年

查看

死亡公園2可怕的小丑(附部分攻略)

查看

坦克雄師(附攻略)

查看

農場模擬3D安卓版

查看

劍與騎士團GRAN SAGA國際版

查看

暗黑破壞神不朽中文版

查看

超級幻影貓2無限鉆石版

查看

饑餓鯊進化999999鉆999999金幣

查看

雞湯來咯免費版

查看熱門文章